تخطي SSL pinning في الاندرويد

نبدا بالتحية الطيبة للجميع

اليوم حل مشكلة SSL pinning on Android او مايعرف بحماية الامان المتقدمة للشهادات .

طبعا بالاون الاخير اغلب شركات واصحاب التطبيقات يعتمدون هل الحماية من اجل عدم سماح لمختبري الاختراق بفحص تطبيقاتهم .

بالبداية نحتاج بعض البرامج والادوات والتي هية :-

محاكي نظام اندرويد , مو مهمة هذا نظام اي نظام اخرى بي كافة الخصائص.

نحتاج مترجم لغة البايثون

https://www.python.org/downloads/

واخير نحتاج adb

https://androidstudio.io/downloads/tools/download-the-latest-version-of-adb.exe.html

انا راح اعتمد بشرح على محاكي nox بسبب انه مرفق ويا adb

واكيد اي برنامج لاعتراض طلبات واكيد راح نستخدم burpsuie واكيد انت تعرف ثبت شهادة لان ميحتاج اشرح الالية

لكن للملاحظة اسهل طريق لتثبت شهادة هو تنزيل تطبيق من متجر اسمة Root Certificate Manager

https://play.google.com/store/apps/details?id=net.jolivier.cert.Importer&hl=en

نبدأ على بركة الله

اولا

نفتح نروح لمسارة

D:\Program Files\Nox\bin

بعدها نفتح PowerShell

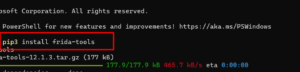

بعدها نفذ امر تثبت frida-tools

pip3 install frida-tools

بعد تثبيت frida

لازم تعرف ان الاصدار ثبته داخل النظام مالتك نفسة راح تحتاج بتنزل خادم frida في الاندرويد ونفس المعمارية

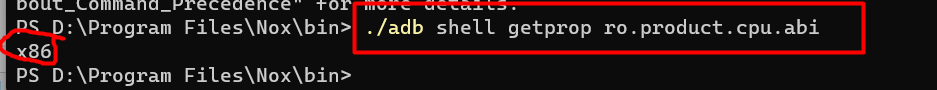

عن طريق الامر

adb shell getprop ro.product.cpu.abi

على سبيل مثال ناتج امر adb shell getprop ro.product.cpu.abi

في نظام المحاكي خاص بية هو

نروح هسة نحمل خادم frida عن طريق رابط التالي

https://github.com/frida/frida/releases

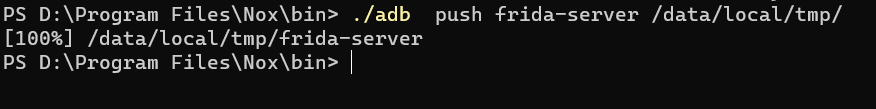

بعد تحميل ننقل الملف الى نظام المحاكي

صراحتة ماريد اشرح شلون تنقل ملفات الى محاكي لان شرح خطوة بخطوة لهيج امر ماراح خلي الشخص يتقدم ويتعلم

فراح اتخطى موضوع نقل ملفات من النظام الرئيسي الخاص بك الى المحاكي او مايعرف بالفيرجول مشين

ملاحظة مو مهم اي اسم تختار لل frida او اي مسار تريد تخلي في المحاكي

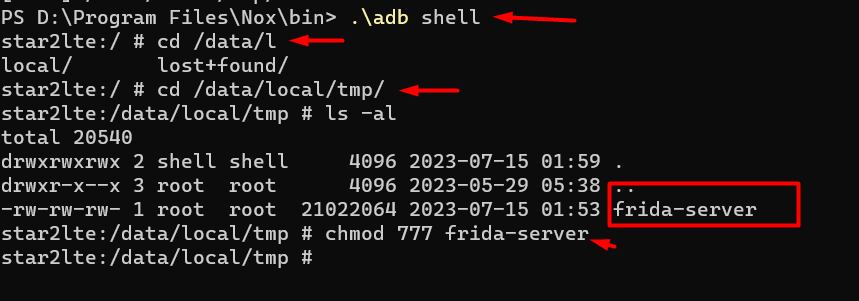

هسة نجي نحول على shell من اجل تنفيذ اوامر وعطاء صلاحية كامل للملفات التي تم رفعها .

هسة احنة كملنا جزء كبير من الخطوات

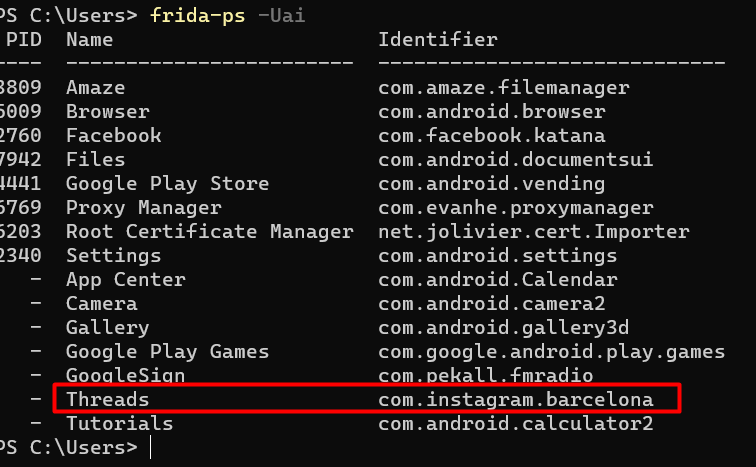

نجي انطلع identifier app

اكو طرق هواي اما تنزل تطبيق من متجر او حتى من مواقع سوق بلي (هنا تلك الاسم كامل )=https://play.google.com/store/apps/details?id او

تستخدم امر

frida-ps -Uai

بعد ماعرفنا كلشي هسة نفذ امر تشغيل خادم firda

.\adb.exe shell “/data/local/tmp/frida-server &”

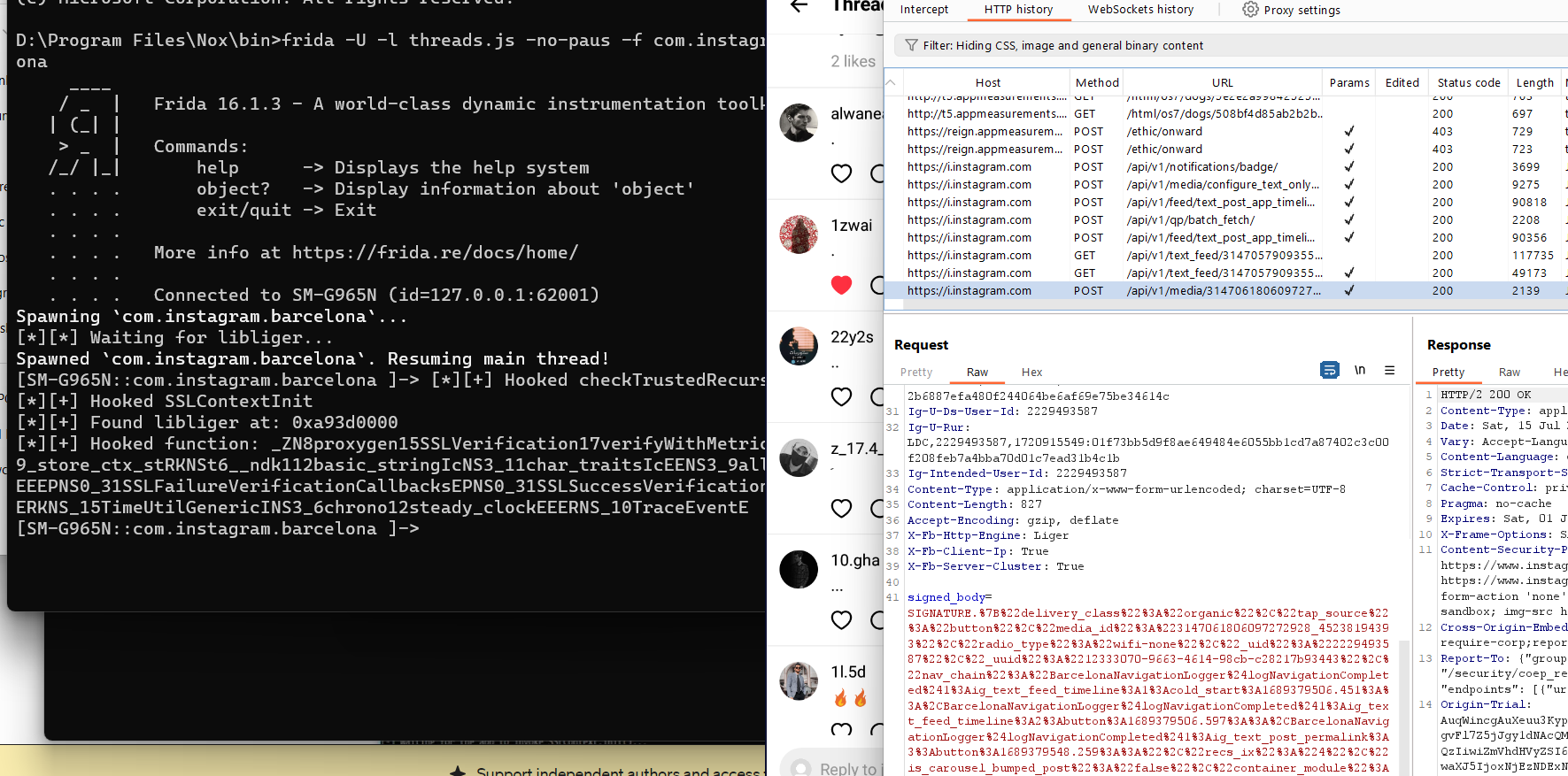

بعدها نفذ امر من اجل تخطي الحماية وتجربتنا اليوم على تطبيق ثرد

frida -U -l threads.js -no-paus -f com.instagram.barcelona

frida -U -l (اسم ملف.js) -no-paus -f (اسم تطبيق)

وصورة للاعتراض طلب

ملفات javascript المستخدمة بشرح هية

هسة ممكن واحد يسأل شلون نستخدم مع تطبيقات ثانية تكدر تستخدم

هل ملف

https://codeshare.frida.re/@pcipolloni/universal-android-ssl-pinning-bypass-with-frida/